供稿:长扬科技(北京)有限公司

发布时间:2019/1/17 10:04:58

在过去的经验中,盯上工控网络的攻击者通常出于一些相对特别的目的,例如例如震网病毒从战略上干预一个国家的工业进程。但这种情况也许已经发生了改变,除了误打误撞进工控内网的勒索蠕虫病毒,“诈骗”团伙也对关键基础设施展开了攻击行动。

巨头俄罗斯石油公司成了目标之一

国外研究人员捕获到了一些含有恶意代码的Word文档,通过分析研究人员发现了文档中内嵌的钓鱼网站,钓鱼网站模仿俄罗斯石油公司和其他二十家俄罗斯主要公司的正常网站。包括石油,天然气,化工和农业等部门的关键基础设施组织机构,还包括一些总部设在俄罗斯的主要金融交易所。

由于此攻击中许多目标机构归俄罗斯政府所有,看起来此次攻击像是由政府支持、专注于间谍活动的攻击行为。然而进一步分析显示,实际是由利润驱动的黑客团伙发起的攻击。

攻击者建立的虚假网站与目标的合法网站非常相似,并且模仿目标使用的域名。

仿造的域名:mendeleevscazot.ru

真正的域名:mendeleevskazot.ru

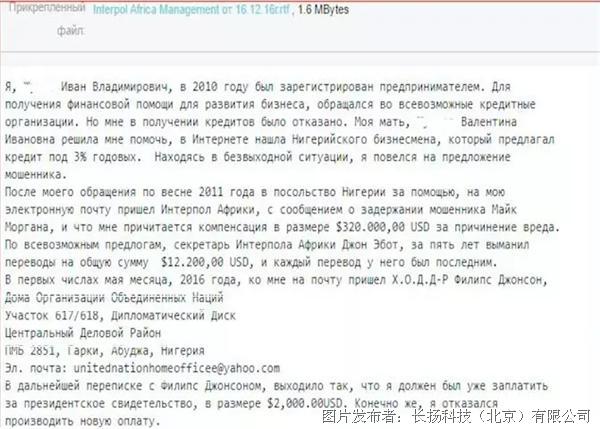

攻击者发送了一个引入恶意软件的特制文档。捕获到的恶意软件是RedControle的衍生版本,开启后门以允许黑客收集敏感和有价值的信息。

研究人员认为,攻击者已经活跃了三年以上,但是恶意软件并没有出现频繁的对抗进化。

研究人员认为此次攻击并非目的为破坏基础设施的行动,而是通过BEC(企业电子邮件入侵)谋取利益,“攻击者首先通过键盘记录等恶意软件通过直接收集来收集受害者凭证,然后对与最初受害者联系的目标组织内的人进行渗透,在某些情况下将其他受害者导向伪造的网站获取更多凭据。

“在整个过程中,威胁行为者可以通过渗透数十个目标组织的电子邮件,登录这些电子邮件帐户并冒充该帐户的真正所有者,随后修改银行账户等信息,误导目标转账到攻击者所控制的账户。”

过去几年,BEC攻击使全球企业损失超过120亿美元。

俄罗斯网络安全公司Group-IB去年首次详细介绍了该活动(俄文撰写),该网站分析了威胁组使用的几个网络钓鱼站点。

如需了解更多信息,请访问 (长扬科技(北京)有限公司)官网 http://www.cy-tech.net

长扬科技(北京)有限公司

地 址:北京市海淀区丹棱街18号5层508室

邮 编:100080

电 话:010-82194187

传 真:010-82194187

网 址:http://www.cy-tech.net

E-mail:yifan.jia@cy-tech.net

联系人:马明玉坤