变电站通讯安全的纵深防御

- 关键词:电力,信息安全,纵深防御

- 作者:Heather MacKenzie

- 摘要:变电站通讯安全日益受到重视,本文简单介绍了通过纵深防御建立多层防御模型,使用多重、交叠保护措施来保障关键基础设施安全。

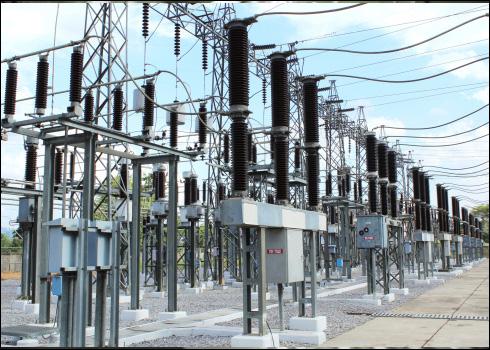

最近,美国最大的智能电网大会DistribuTECH隆重举行。议题之一是“捍卫电网安全”。主题的突出,加上最近备受瞩目的黑客攻击事件,引起了所有行业高层的注意,总而言之就一件事——是时候考虑或审查变电站网络防御系统的状况了。

电网等关键基础设施越来越成为复杂网络攻击的目标并不惊奇。然而变电站使用的传统设备和协议尤为容易遭受蓄意或意外网络事件。

那么什么才是保障变电站安全的正确方法呢?答案就是纵深防御。

变电站易遭受蓄意或意外网络事件

纵深防御——多重保护

作为一名北美工程师,你一定很了解NERC(北美电力可靠性委员会),NERC负责制定美国、加拿大以及部分墨西哥地区的电力系统运行标准。NERC CIP标准要求符合最低安全需求(CIP是关键基础设施保障的英文缩写)。

遗憾的是,NERC CIP以电子安全防线理念(基于将所有的关键资产隐藏到整体边界后)为核心。例如,将一个防火墙安装在所有关键控制资产和业务网络的边界上,用来阻止对关键资产的未授权访问。

行业经验表明复杂系统中的整体设计意味着单点故障。很少有系统简单到只存在单点入口。

例如,美国国土安全部已发现:

“在成百上千的私营部门漏洞评估中,操作网络、SCADA系统、能源管理系统都没有与企业网络相分离。平均而言,这些网络间有11处直接连接,在一些极端情况下,我们甚至识别出250处连接…”

根据墨菲定律,单点解决方案最终不是被绕过就是失效,造成系统面对攻击毫无防范措施。

更现实的策略是纵深防御——贯穿整个控制网络的多层防护。

纵深防御策略囊括了办公网和控制网之间的ESP防火墙,此外增加了控制系统内部的安全解决方案,这样即使主防火墙被绕过,也能很好地保护变电站安全。该解决方案是并行实施的,一种技术叠加另一种技术,形成了防御攻击和人为失误的重要保障措施。

使用纵深防御技术应基于对关键资产和流程的风险评估。然后就能建立多层防御模型,包括保护技术和其他内容(物理安全、策略、规程等)。

纵深防御意味着使用多重、交叠保护措施来保障关键基础设施安全

通过将影响限制在问题最初发生的区域内来保护网络应对各种威胁,如设备故障引起的通讯风暴或者USB设备病毒。防火墙提供的报警信息将精确找到发生问题的区域甚至问题的来源。

路由防火墙保护变电站边界

创建变电站的安全边界,需要建立一个安全控制点来限制并监控进、出变电站的通讯。

通常使用的是专用防火墙,但某些情况下也可以使用路由器或终端服务器。这些设备要能过滤大量的流量,还要能使用RADIUS和TACACS 等安全协议与IT系统交互。

实施变电站的网络安全技术主要有两种选择:

工业防火墙(用来监控通讯);将流经的通讯与预定义的安全策略进行对比,丢弃不符合安全策略要求的信息。防火墙可以安装在EPS边界,也可以安装在内部区域之间。

VPN(虚拟专用网络),使用特殊的协议或方法架设在公共网络上的网络,以确保数据的“私有”传输。

透明防火墙保护核心流程

透明防火墙,如Tofino、Guard工业防火墙,是工业用的安全设备,安装在网络上看上去像传统的以太网交换机,但实际上能更详细地检查网络信息。

无需修改原有设备的地址,拥有“透明”模式功能的防火墙可以安装到现有系统中。这意味着企业无需停车就可以在真实环境中改进安全区域。还可以在单独的子网(如庞大的过程总线)内部署安全措施。

Tofino、Guard工业防火墙可以对所有的网络协议提供详细的“状态”检测,这样就可以阻止非法通讯。例如,可以设定限定速率来阻挡“通讯风暴”,可以用深度包检测规则来阻止非法命令发送至IED或者控制器。