提高既有系统网络安全性的 10 个技巧

供稿:摩莎科技(上海)有限公司

- 关键词:摩莎MOXA,网络安全

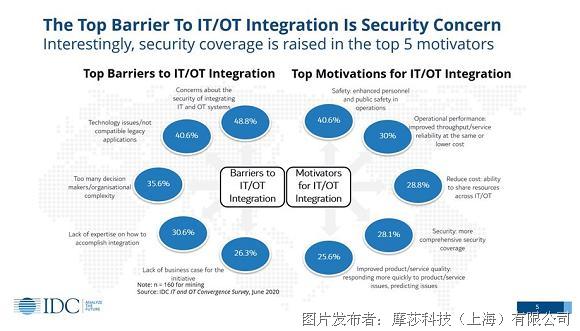

- 摘要:随着 OT(操作技术)与 IT(信息技术)融合需求不断增加,数据安全比以往任何时候都更受人关注。事实上,国际数据公司 (IDC) 的一项调查发现,安全性被认为是 OT/IT 集成的首要障碍

随着 OT(操作技术)与 IT(信息技术)融合需求不断增加,数据安全比以往任何时候都更受人关注。事实上,国际数据公司 (IDC) 的一项调查发现,安全性被认为是 OT/IT 集成的首要障碍。但同时,它也被视为 OT/IT 集成的五大激励因素之一,是实现 OT/IT 融合的重要手段。然而,将 OT 和 IT 系统从传统的封闭数据系统集成到开放数据系统后,可能会出现未经授权用户访问组织私有操作数据的情况。

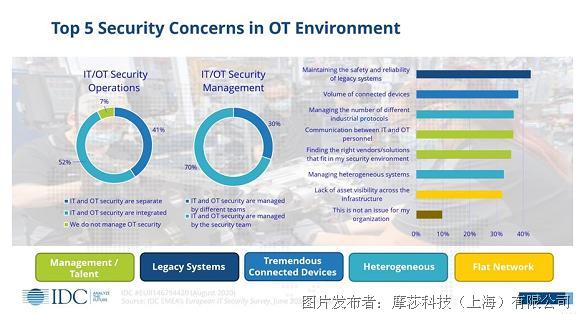

IDC 台湾总经理 Helen Chiang 在 Moxa 发起的安全谈话节目中说到:“如果我们仔细研究为什么安全性是最大的障碍,就会发现在 OT 环境中,最重要的安全问题之一是如何安全可靠地维护既有运行的系统。在 OT 层面,你会发现许多既有系统和应用。它们不仅是独立的,而且没有客户端,这意味着这些资产只能通过有限的资源来运行我们通常在 IT 环境中使用的安全解决方案。”

在将既有系统接入网络时,可以通过一些技巧来增强连接安全性,减轻用户对 OT/IT 集成项目的安全担忧。

技巧 1: 更改联网设备的默认密码

既有系统是通过联网设备接入网络。因此,要提高连接安全性,第一件事就是更改联网设备的默认密码。默认密码的安全强度通常较低,容易在公开的用户手册中找到。轻松完成这一步即可防患于未然。

技巧 2:禁用未使用但已连接的端口和服务

部署联网设备时,一些未使用的端口或不必要的服务可能会让您的应用遭受网络威胁的几率大增。您可以禁用这些端口和服务,以防为不必要访问提供路径。

技巧 3:在更新固件前验证来源

联网设备需要更新固件时,请确保有验证固件来源的机制。可以检查循环冗余校验 (CRC) 代码,确保您即将使用的固件来自官方来源。另一种方法是使用安全启动功能,以此确保运行固件的完整性。

技巧 4:使用安全通讯协议

联网保留系统使用安全协议(即支持 TLS 1.2 的 HTTPS 和 SNMPv3 协议)至关重要。安全协议可以减少对联网设备的不必要访问,并增强数据传输的完整性。此外,在部署联网设备时,需禁用不安全协议,才能最大限度减少发生人工操作失误的可能性。

技巧 5:只允许授权用户访问您的设备和网络

优先考虑关键资产,启用网络分区,从而清晰知晓特定分区可有哪些权限。此外,设置信任列表,例如列出允许访问的 IP 地址,防止非授权用户访问保留系统。同时还可以使用其他高级功能来限制不必要访问,例如为设备和网络定义特殊协议格式或命令。

技巧 6:传输前加密关键数据

在 OT 环境中,关键数据泄漏会导致系统停机,从而影响操作效率。对于联网的既有系统,可对传输的关键数据进行加密,增强数据的保密性,降低对日常操作产生负面影响的可能性。

技巧 7:持续监控网络设备是否处于正常安全级别

将既有系统接入网络时,应根据应用需求定义安全措施,以便轻松监控和管理联网设备。当系统网络启动运行后,持续监控设备的安全状态,确保其满足最初设置的要求。

技巧 8:定期扫描漏洞,发现潜在威胁

了解保留系统的潜在威胁至关重要。定期扫描漏洞可以帮助您更好地了解整个系统的安全状态,并酌情采取必要行动。

技巧 9:为联网设备添加安全补丁,减少漏洞

众所周知,安全补丁十分重要。然而,在作业现场为设备添加补丁并非易事。从企业角度来看,当您暂停作业来测试和执行补丁时,可能产生巨额成本。但如果置之不顾,不为设备添加安全补丁,风险和成本也会随之产生。一种更具可持续性的折中做法是在成本可控的前提下为关键系统设置添加安全补丁。

技巧 10:为保留系统的已知漏洞添加虚拟补丁

有时系统没有可用的安全补丁,还有一些保留系统无法执行补丁。对于这些情况,添加虚拟补丁是不错的选择。您可以为保留系统接入的网络添加虚拟补丁,来修复已知漏洞,保护设备免受攻击。在下一个维护周期前,为系统设置虚拟补丁也是一种预留缓冲时间的好方法。

在连接保留系统时,请酌情采纳以上 10 个技巧——它们可以帮助您增强连接安全性,并将保留系统的安全威胁降至最低。Moxa 为您的边缘连接安全提供全方位防护,详情请访问 Moxa 网站。