方案 | 钢铁冶炼行业“横向分层,纵向隔离”网络安全解决方案

- 关键词:恩创,钢铁,网络安全

- 摘要:炼铁生产线在一级网络、二级网络、三级网络所有和工业控制系统相关的系统、网络和设备。炼铁生产线工控安全防护设计,实施过程中建立深度防御体系,实现炼铁网的纵向隔离、计算机环境防护、网络边界隔离、通信网络、用户和数据进行全面控制。

一、工控网络安全的重要性

重磅解读《关键信息基础设施安全保护条例》

2021年8月17日,中华人民共和国国务院总理李克强签署国务院令,公布《关键信息基础设施安全保护条例》(以下简称《条例》)暨国令第745号令。国家对关键信息基础设施实行重点保护,采取措施,监测、防御、处置来源于中华人民共和国境内外的网络安全风险和威胁,保护关键信息基础设施免受攻击、侵入、干扰和破坏,依法惩治危害关键信息基础设施安全的违法犯罪活动,条例自2021年9月1日起施行。

在《网络安全法》第三章“网络运行安全”中,以“关键信息基础设施的运行安全”对关键信息基础设施安全保护的基本要求、职责分工履行义务和采取措施等方面作了基本法层面的总体制度安排,此次正式发布的《关键信息基础设施安全保护条例》以《中华人民共和国网络安全法》为依据,将与GB/T22239-2019《信息安全技术网络安全等级保护基本要求》一起,结合其他已颁布的法规条例等,构成我国网络安全防护工作的基本法律和法规基础和理论依据。

《关键信息基础设施安全保护条例》共6章51条,分别从关键信息基础设施的范围及认定、运营者责任义务、保障和促进、法律责任等方面给出了明确的指导和要求,要求关键信息基础设施相关企业建立健全网络安全保护制度和责任制,制定网络安全应急预案,开展网络安全监测、检测和风险评估工作,采取安全保护措施应当与关键信息基础设施同步规划、同步建设、同步使用,违反本条例规定将会受到行政处罚、判处罚金甚至要承担刑事责任。

二、网络安全建设原则和范围

炼铁生产线在一级网络、二级网络、三级网络所有和工业控制系统相关的系统、网络和设备。炼铁生产线工控安全防护设计,实施过程中建立深度防御体系,实现炼铁网的纵向隔离、计算机环境防护、网络边界隔离、通信网络、用户和数据进行全面控制。

三、项目网络安全问题和隐患分析

网络现状分析

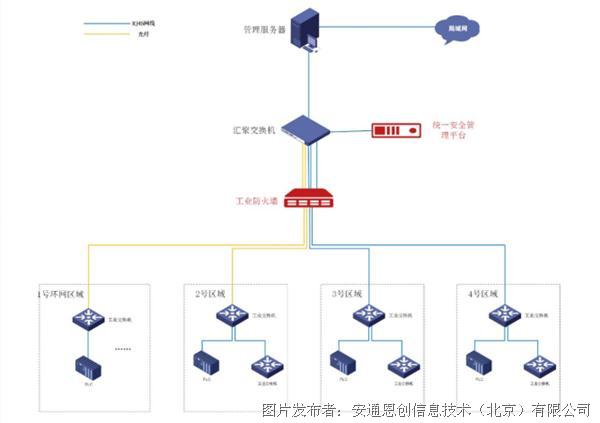

炼铁系统中包含四个独立的局域网,四个独立的局域网上连至汇聚交换机,管理服务器直连到汇聚交换机,从而实现管理服务器和四个局域网互通,管理服务器与四个局域网内的所有PLC实现数据交换。

网络延迟问题

4个独立的局域网上连至同一台汇聚交换机,四个独立的局域网没有进行VLAN划分,四个局域网都进行二层转发,从而导致四个原本独立的局域网之间形成通路,四个局域网合为同一个网络,网络的扩展,造成了同一个局域网内终端设备的过多,导致广播封包的激增,造成整体网络拥挤,网络速率降低。

网络内终端设备过多,管理服务器接收过多的广播报文,导致管理服务器网络延迟高。局域网内前端设备的过多也导致整体网络的带宽需求增加,从而降低了整体网络的速率。

网络安全问题

稳定性:四个独立的局域网通过一台汇聚交换机打通后,任意一个局域网内出现网络风暴都会导致整体网络的风暴,整体网络将无法通讯,对生产线造成影响;

安全性:网络的无障碍互通会导致整体网络过于脆弱,任何一点的病毒侵入都会导致整体网络的所有设备受病毒感染,从而对生产线造成不可估量的威胁及影响;

实用性:局域网内终端设备过多会导致广播报文的激增,后台管理服务器收到过多的广播报文会占用网络带宽,从而使后台服务器的网速下降,显示数据的延迟增高。前端设备过多也会导致服务器的资源被占用,从而降低网络的实用性。

边界风险

钢铁的生产自动化程度和管理信息化程度都非常高,从生产线的第一、二级基本混在一起、第二级和第三级之间无防护措施,如果病毒从管理网侵入二级网络后,就可以长驱直入到生产现场,甚至直接攻击到PLC。

炼铁生产过程中存在远程访问需求,需要系统集成商对系统进行调试,炼铁网络中的调试电脑为双网卡配置,一个网卡连接工控网内部,另一个网卡连接外网或其他网络,通过远程连接的方式访问内网中的服务器,并调试现场设备,调试电脑与服务器、控制设备等之间没有安全防护,一旦病毒感染,利用控制设备漏洞,将导致现场设备异常运行。

四、炼铁系统建设方案

方案思路

保持原有网络拓扑的基础上,增加1台工业防火墙,工业防火墙位于前端网络与汇聚交换机之间,实现四路数据的纵向隔离,对工业防火墙进行ACL策略配置实现生产网与控制网的横向隔离,做到只有PLC被允许的数据上传至管理服务器,陌生的数据报文拦截至工业防火墙之前,上端同理只有被防火墙允许的数据通过防火墙进入生产网,不被允许的数据报文拦截至防火墙之前。

统一监管平台部署于汇聚交换机旁路,实现对防火墙的统一监管和配置,并且将通过防火墙的数据详情记录在统一监管平台上,实现简单的日志审计功能。

方案依据

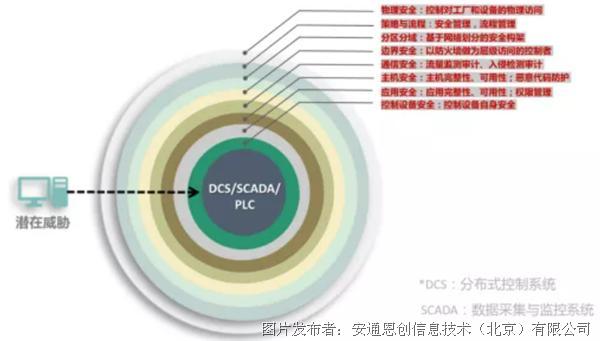

以“分区分域、整体保护 、积极预防、动态管理”为总体策略,围绕“纵深防御+白环境”,打造工业控制系统安全技术体系。

● 以风险为核心,先了解风险,再分步规划实施;

● 网络区域划分,纵向分区,横向分域;

● 技术,管理双管齐下;

● 纵深防御,适度防护;

● 白环境;

● 集中管控、监测预警。

纵深防御技术体系

以工业网络安全“白环境”为核心,建立自主可控、安全可靠的工控安全整体防护体系。

● 只有可信任的设备,才允许接入

● 只有可信任的消息,才允许传输

● 只有可信任的程序,才允许执行

白环境解决方案

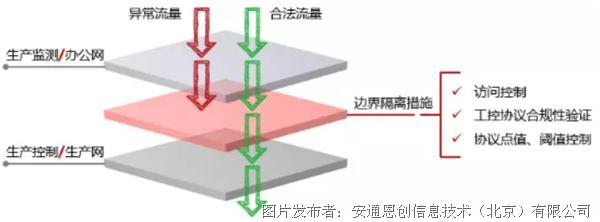

1.建立工控边界隔离“白环境”

建立生产监控层与生产控制层(或办公网与生产网)的合法流量模型,梳理边界流量白名单,只放行业务相关流量,所有异常流量均阻断,避免传统防病毒网关或IPS需要频繁升级特征库的窘境。

边界“白环境”

五、参考标准

安全建设参考标准

● 工信部信软〔2016〕338号《工业控制系统信息安全防护指南》

● GB 17859-1999 《计算机信息系统安全保护等级划分准则》

● GB/T 22240-2008 《信息安全技术 信息系统安全保护等级定级指南》

● GB/T 22239-2008 《信息安全技术 信息系统安全等级保护基本要求》

● GB/T 20269—2006 《信息安全技术 信息系统安全管理要求》

● GBT22239-2019 《信息安全技术网络安全等级保护基本要求》

安全评估参考标准

● 工信部信软[2017]188号《工业控制系统信息安全防护评估管理办法》

● GB/T 20984—2007《信息安全技术 信息安全风险评估规范》

● GB/T30976.1-2014 《工业控制系统信息安全第1部分:评估规范》

● GBT22239-2019 《信息安全技术网络安全等级保护基本要求》